Как взламывают "крипту", или Почему хакеры взялись за биткоины

Киберпреступники сосредоточились на похищении криптовалют.

Это вызвано волной всеобщей эйфории по поводу роста основных криптовалют. Тенденция стала заметной после нескольких резонансных взломов.

Пример 1. В июле 2017 года с хищениями столкнулись разработчики Parity, кошелька для криптовалюты Ethereum. Неизвестные злоумышленники воспользовались багом в контракте с мультиподписью, что позволило им похитить средства из чужих кошельков.

В результате пострадали все пользователи, имевшие дело с кошельками с мультиподписью, созданными ранее 19 июля 2017 года. В карманах преступников осело 153 тыс ETH, то есть около 30 млн долл по текущему курсу.

Пример 2. Летом 2017 года неизвестные хакеры взломали южнокорейскую биткоин-биржу Bithumb и забрали со счетов клиентов биткоинов на несколько миллиардов южнокорейских вон. Точная сумма неизвестна.

Bithumb является крупнейшей биржей Bitcoin в стране и четвертой обменной платформой по величине в мире. На долю Bithumb приходится 75,7% всех совершаемых в Южной Корее платежных операций. Оборот биржи в долларовом эквиваленте составляет около 33 млн долл в день, что соответствует десятой части мирового оборота Bitcoin.

Взломы происходят с помощью распространения вирусов. Подобные вирусы можно условно разделить на два вида.

Первый — это скрытые майнеры. Они заражают систему и начинают добычу "крипты" на зараженном компьютере без ведома владельца компьютера и в интересах владельца вируса.

Второй — стилеры. Они воруют пароли от кошельков и сами кошельки. К стилерам также можно отнести примитивные вирусы, которые заменяют в буфере обмена адрес отправителя.

Куда реже встречаются таргетированные атаки на конкретные кошельки. Как правило, это кошельки, в которых разработчики допустили ошибки, позволяющие захватить контроль над средствами жертвы. Так было с Parity, о взломе которого стало известно в июле 2017 года.

Эти атаки требуют от злоумышленника существенных познаний в реверс-инжиниринге и построении финансового программного обеспечения.

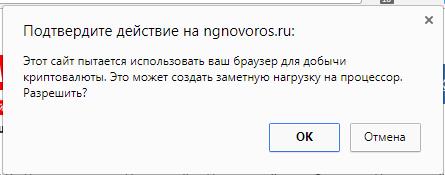

Популярность набирают также "партнерские программы" по добыче криптовалют прямо в браузере пользователей. Майнеры ставит каждая вторая партнерская программа Install (PPI). Этим грешат даже крупные украинские сайты. Потом чаще всего звучит классическое "это не мы, это рекламодатели".

Расширения Chrome Safe Browsing — сервис для дополнительной защиты пользователей от опасных интернет-сайтов — и ряд других сервисов, таких как Adblock или Ghostery, а также сами браузеры научились отслеживать и блокировать таких "майнеров".

В целом же хищения криптовалют участились, в первую очередь, из-за принципов анонимности криптовалют.

Это позволяет злоумышленникам без особых трудностей "отмывать" и обналичивать украденные средства. Выражаясь языком кардеров — хакеров, специализирующихся на хищении средств с кредитных карт, "грязь" (ворованные средства) не нужно "мыть", ее сразу можно выводить.

Данная тенденция влияет на рынок уязвимостей в браузерах. Теперь "полезная нагрузка" таких вирусов после попадания на компьютер жертвы приоритетно ищет кошельки с криптовалютами, а уже потом — системы дистанционного банковского обслуживания. Как это было и есть с популярным биткоин-вымогателем вирусом CoinThief.

Это фиксируют и разработчики антивирусного программного обеспечения. Хакеры также активно ищут уязвимости в смарт-контрактах популярных ICO-проектов. Они часто не брезгуют старым добрым фишингом. Для этого злоумышленники просто подменяют сайты самих ICO, размещая клоны кода на github, а иногда и заменяя кошельки для сбора средств.

BlockChain-сообщество, воодушевленное иллюзией безопасности BlockChain-технологий, нередко забывает проверять собственный код и мониторить появление таких "фейковых" ресурсов.

Критосообществу есть что противопоставить злоумышленникам, пытающимся похитить их средства.

На фоне волны взломов популярных продуктов набирает популярность BugBounty-платформы и стартапы Blockchain Security вроде Hacken.io. Они занимаются не просто аудитом кода, но и аудитом смарт-контрактов и кошельков силами хакеров.

Ряд экспертов склоняется к мысли, что содержание штата тестировщиков уже не является столь выгодным с точки зрения объективного выявления ошибок в коде. Теперь выгоднее использовать реальных "белых" хакеров для тестирования всего продукта.

Также потеряли свою эффективность антивирусы первого поколения, работающие только с сигнатурным анализом. Они уступают антивирусам, анализирующим "поведенческий фактор".

Тут важен комплексный подход: безопасность собственного кода в комплексе с безопасностью среды разработки и сторонних библиотек, которые используются в создании продукта. Нельзя также исключать человеческий фактор, который часто способствует активному заражению.

Ошибка, допущенная разработчиком сайта крупного финансового проекта, может послужить причиной взлома и заражения всей системы.

Никита Кныш, эксперт по кибербезопасности