РНБО попереджає про кіберзагрози через вразливості у Microsoft Exchange

Національний координаційний центр при РНБО України попередив про активну експлуатацію вразливостей у поширеному програмному продукті Microsoft Exchange.

Про це повідомляє прес-служба РНБО.

"У разі успішної експлуатації вразливостей атакуючі мають можливість виконати довільний код у вразливих системах та отримати повний доступ до скомпрометованого серверу, включно із доступом до файлів, електронної пошти, облікових записів тощо. Крім того, успішна експлуатація вразливостей дозволяє отримати несанкціонований доступ до ресурсів внутрішньої мережі організації", - пояснили в РНБО.

Зокрема, вразливими є локальні версії Microsoft Exchange Server 2010, Microsoft Exchange Server 2013, Microsoft Exchange Server 2016, Microsoft Exchange Server 2019.

Інформація щодо вразливостей у хмарних версіях Microsoft 365, Exchange Online, Azure Cloud відсутня.

"Нині активно експлуатуються вразливості CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 (спільна назва – ProxyLogon), для вразливостей CVE-2021-26412, CVE-2021-26854, CVE-2021-27078 відсутні публічно доступні експлойти.

Найбільшу активність у експлуатації вразливих систем виявило китайське кібершпигунське угруповання Hafnium, проте нині вже підтверджено активність інших хакерських груп, з-поміж яких Tick (Bronze Butler), LuckyMouse (APT27), Calypso, Websiic, Winnti Group (BARIUM, APT41), Tonto Team (CactusPete), ShadowPad, Mikroceen, DLTMiner", - додали у відомстві.

Зазначається, що вразливість експлуатується не лише групами, за якими стоять спецслужби, а й кіберзлочинцями.

"Підтверджено факти інфікування вразливих систем програмами-вимагачами, зокрема, нових сімейств DearCry, DoejoCrypt. Сума викупу, яку вимагали злочинці в одному з підтверджених випадків, становила понад 16 тисяч доларів.

Скомпрометовані сервери також використовуються для розсилок шкідливого програмного забезпечення для подальшого інфікування максимальної кількості організацій. В Україні вже зафіксовано кілька таких інцидентів", - заявили в РНБО.

Також повідомляється, що компанія Microsoft випустила пакети оновлень для вразливих версій та програмні інструменти, призначені для самостійної перевірки наявності вразливості (https://github.com/microsoft/CSS-Exchange/tree/main/Security).

"За результатами аналізу установок оновлень та повідомленнями партнерів, процедура оновлення не завжди автоматично дозволяє забезпечити захист від вразливостей для усіх мінорних версій Microsoft Exchange Server. Так, за повідомленням парламенту Норвегії, їх інформаційні системи було зламано та викрадено дані, хоча оновлення були встановлені", - йдеться у повідомленні.

"Тому під час установки пакетів оновлень необхідно врахувати таке. Оновлення необхідно застосувати з командного рядка від імені користувача з правами адміністратора, після установки необхідно перезавантажити сервер.

Після завершення процесу оновлень необхідно здійснити повторну перевірку можливості експлуатації вразливості (інструменти – утиліта MSERT https://docs.microsoft.com/en-us/windows/security/threat-protection/intelligence/safety-scanner-download або скрипт nmap https://github.com/GossiTheDog/scanning/blob/main/http-vuln-exchange.nse)", - пояснили у відомстві.

НКЦК рекомендує розглядати системи вразливих версій Microsoft Exchange Server та мережі, в яких вони використовуються, як скомпрометовані, та задіяти процедури реагування на інцидент.

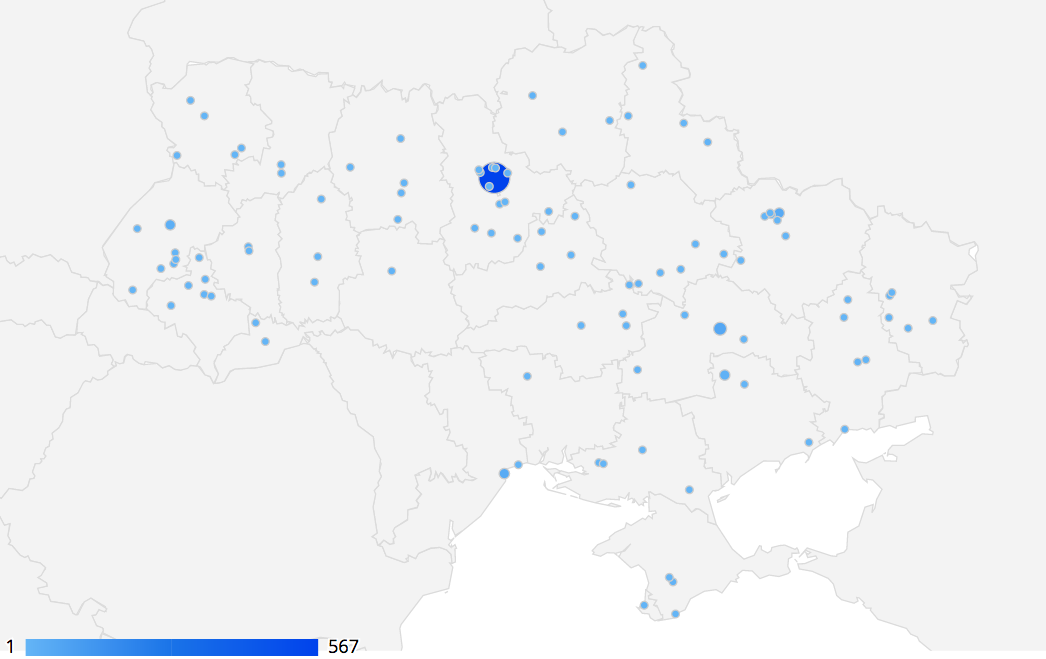

Станом на 12 березня 2021 року в Україні виявили понад 1000 вразливих серверів Microsoft Exchange Server, з них 98,7% використовуються у приватному секторі.

Географічний розподіл вразливих серверів наведений на малюнку.

Нагадаємо:

Корпорація Microsoft заявляє про кібершпигунство, пов'язане з Китаєм: йдеться про дистанційне взламування поштових скриньок через недоліки програмного забезпечення.

Економічна правда

![]() Читайте нас також у Telegram. Підписуйтесь на наші канали "УП. Кляті питання" та "УП. Off the record"

Читайте нас також у Telegram. Підписуйтесь на наші канали "УП. Кляті питання" та "УП. Off the record"